了解 CVE-2023-28432 和 CVE-2023-28434 的攻击媒介

9 月 4 日,发现有未知威胁行为者攻击了公开可用的 MinIO 对象存储集群。攻击者利用了 MinIO 服务器中的两个已知安全漏洞:CVE-2023-28432 和 CVE-2023-28434。这两个漏洞已于 3 月 19 日和 20 日被报告并修复,并在同一天发布了新的版本 RELEASE.2023-03-20T20-16-18Z。这两个 CVE 都是

阅读更多...9 月 4 日,发现有未知威胁行为者攻击了公开可用的 MinIO 对象存储集群。攻击者利用了 MinIO 服务器中的两个已知安全漏洞:CVE-2023-28432 和 CVE-2023-28434。这两个漏洞已于 3 月 19 日和 20 日被报告并修复,并在同一天发布了新的版本 RELEASE.2023-03-20T20-16-18Z。这两个 CVE 都是

阅读更多...

在保护 IT 基础设施时,加密网络流量是唾手可得的成果。MinIO 在 TLS 方面采用了务实的方法。它必须安全、高效且简单。重要的事情在几乎所有情况下,我们只需要考虑以下几点:* TLS 版本。*

阅读更多...

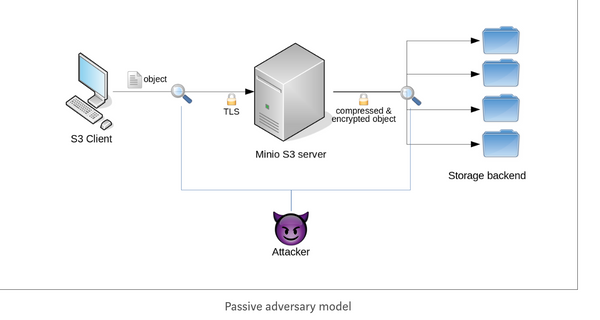

安全在 MinIO 中至关重要,与性能、简洁性和弹性并列,成为至关重要的要素。MinIO 在将数据存储到磁盘上和通过网络传输数据时都会对其进行加密。MinIO 的最先进的加密方案支持使用现代行业标准加密算法(例如 AES-256-GCM、ChaCha20-Poly1305 和 AES-CBC)进行细粒度的对象级加密。MinIO 完全兼容 S3

阅读更多...概要:发现了针对 MinIO 服务器的签名验证绕过漏洞,并在 RELEASE.2021-03-17T02-33-02Z [https://github.com/minio/minio/releases/tag/RELEASE.2021-03-17T02-33-02Z] 中进行了修复。严重程度:中等受影响对象:RELEASE.2021-03-17T02-33-02Z 之前的 MinIO 服务器版本的所有用户均受影响。通过 TLS 访问 MinIO 的用户不受影响。建议用户采取的措施:建议所有用户

阅读更多...概要:发现了针对 MinIO 服务器的服务器端请求伪造 (SSRF) 漏洞,并在 RELEASE.2021-01-30T00-20-58Z [https://github.com/minio/minio/releases/tag/RELEASE.2021-01-30T00-20-58Z] 中进行了修复。严重程度:中等受影响对象:RELEASE.2019-12-17T23-16-33Z 或更高版本的 MinIO 服务器的所有用户均受影响。已禁用 MinIO 浏览器 UI 的用户不受影响。建议采取的措施

阅读更多...

两天前,9 月 8 日,来自德国和以色列的研究团队发布了一篇联合研究论文 [https://raccoon-attack.com/RacoonAttack.pdf],描述了另一种 TLS 时序攻击 - 称为浣熊攻击。此攻击针对所有 TLS 版本(直至 1.2)。新的攻击 [https://raccoon-attack.com/] 利用了 TLS 握手期间的时序侧信道,当时 Diffie-Hellman (DH) 密钥交换

阅读更多...

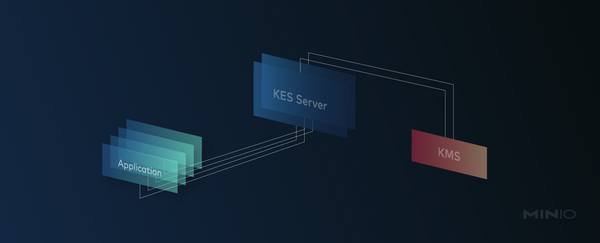

KES 是一种用于高性能应用程序的无状态且分布式的密钥管理系统。我们构建 KES 作为现代应用程序(在 Kubernetes 上作为容器运行)和集中式 KMS 解决方案之间的桥梁。因此,KES 的设计从一开始就简单、可扩展且安全。

阅读更多...

了解压缩以及它在压缩率侧信道中带来的风险。

阅读更多...修复了针对 MinIO 服务器 Admin API 的身份验证绕过漏洞

阅读更多...